作者:Narcher 时间:2024/2/5 分类:diary

前言

开头吐槽一下,本来想批量挖thinkphp框架漏洞的,但试了一试发现行不通(挖不出来),甚至我在查资产的时候查到了黄色网站!!!于是在郁闷之际随便搞,看见一个网站就搞一个,准备碰碰运气,结果还真让我碰到一个弱口令漏洞,下面讲一讲具体过程。

这事还要从半个月前说起…

Smgg之前接了个活,让我们写一下ZoomEye的实战心得。实战心得嘛,肯定得挖出来点东西。作为一个没挖过洞的runoob,只能到时候现学现卖了,本来打算过两天去学的。但我忙着打BeginCTF去了,于是就忘了。

直到昨天,BeginCTF打的差不多了,WP也写完了,刚想起这么个事,于是便赶鸭子上架,学了一下大佬们的相关思路,开始实战!!!

昨日收获

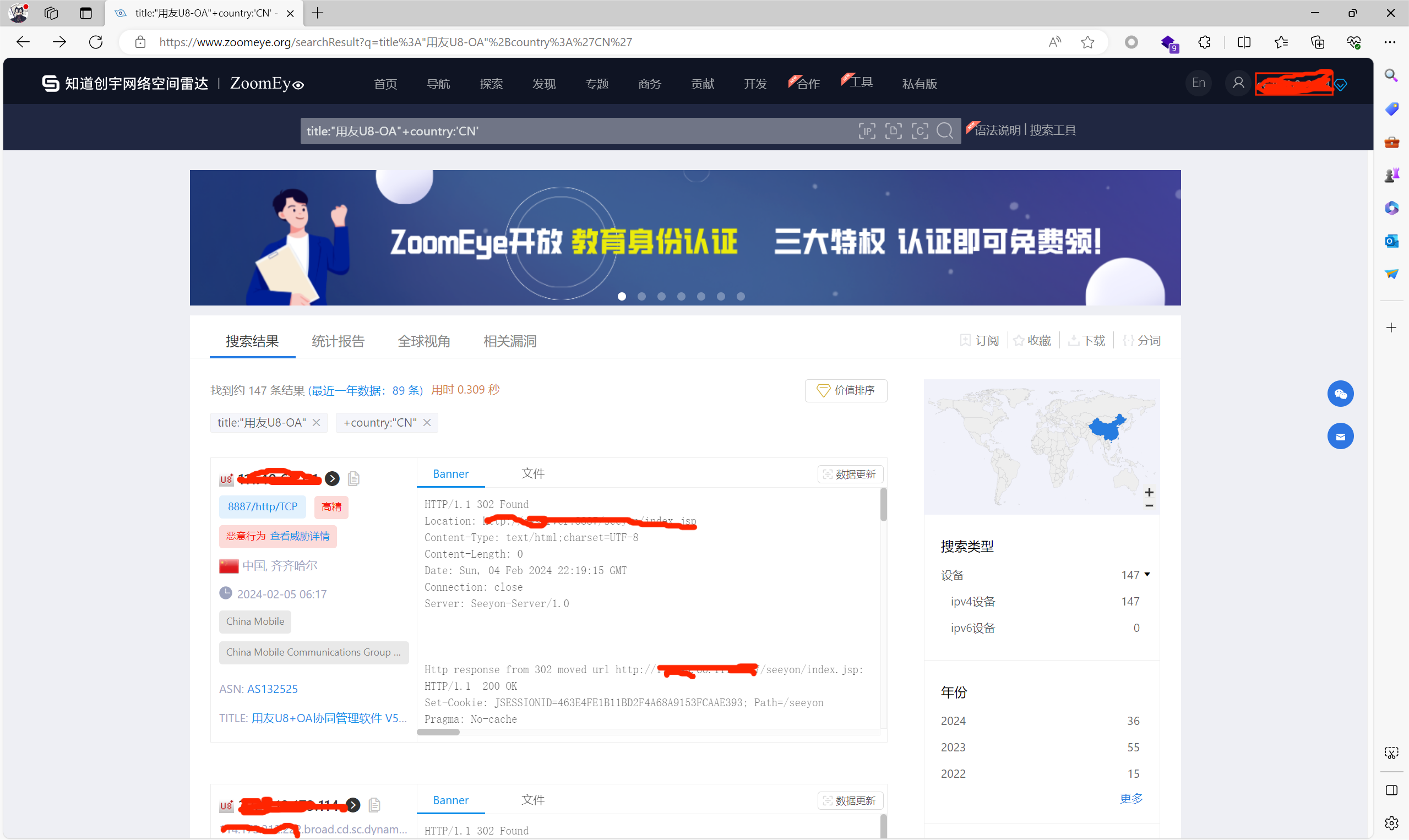

昨日,我复现了一篇大佬写的挖掘《用友U8-OA》的SQL注入漏洞的具体流程来作为练习。(特附上大佬的文章:Fofa搜索语法批量挖掘sql注入漏洞 - 知乎 (zhihu.com))

既然已经确定了想要挖掘的漏洞,首先利用ZoomEye进行信息搜集。

(保险起见,给关键信息打码处理)

之后点击右侧的下载导出所有的信息。

为了进行简单的对比,我还在Fofa上搜集了相同的信息并导出。

之后便是批量处理,写个脚本即可,直接拿大佬的过来用也行。

最终收获了8个有漏洞的网站,但有几个能交上完全是未知数。。。。。。

1 | PS:同时,作为昨日使用ZoomEye的心得,在此总结一下: |

今日收获

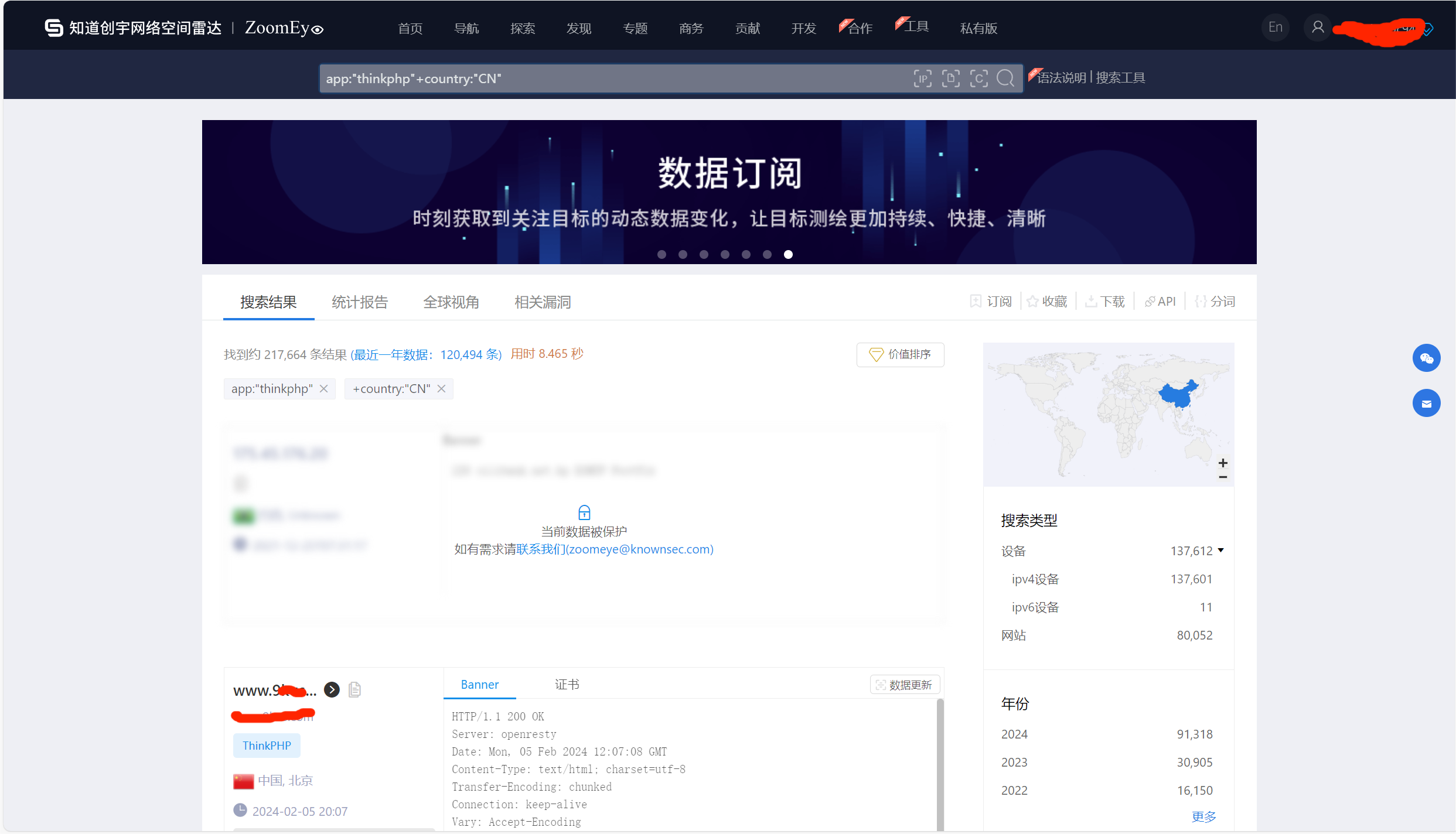

今天本来想和昨天类似,整一个thinkphp的批量挖掘来练练手,结果就碰上了“前言”里写的那些poshi,但总之也是有收获的嘛。下面具体讲一下思路。

还是一如既往的搜集信息:

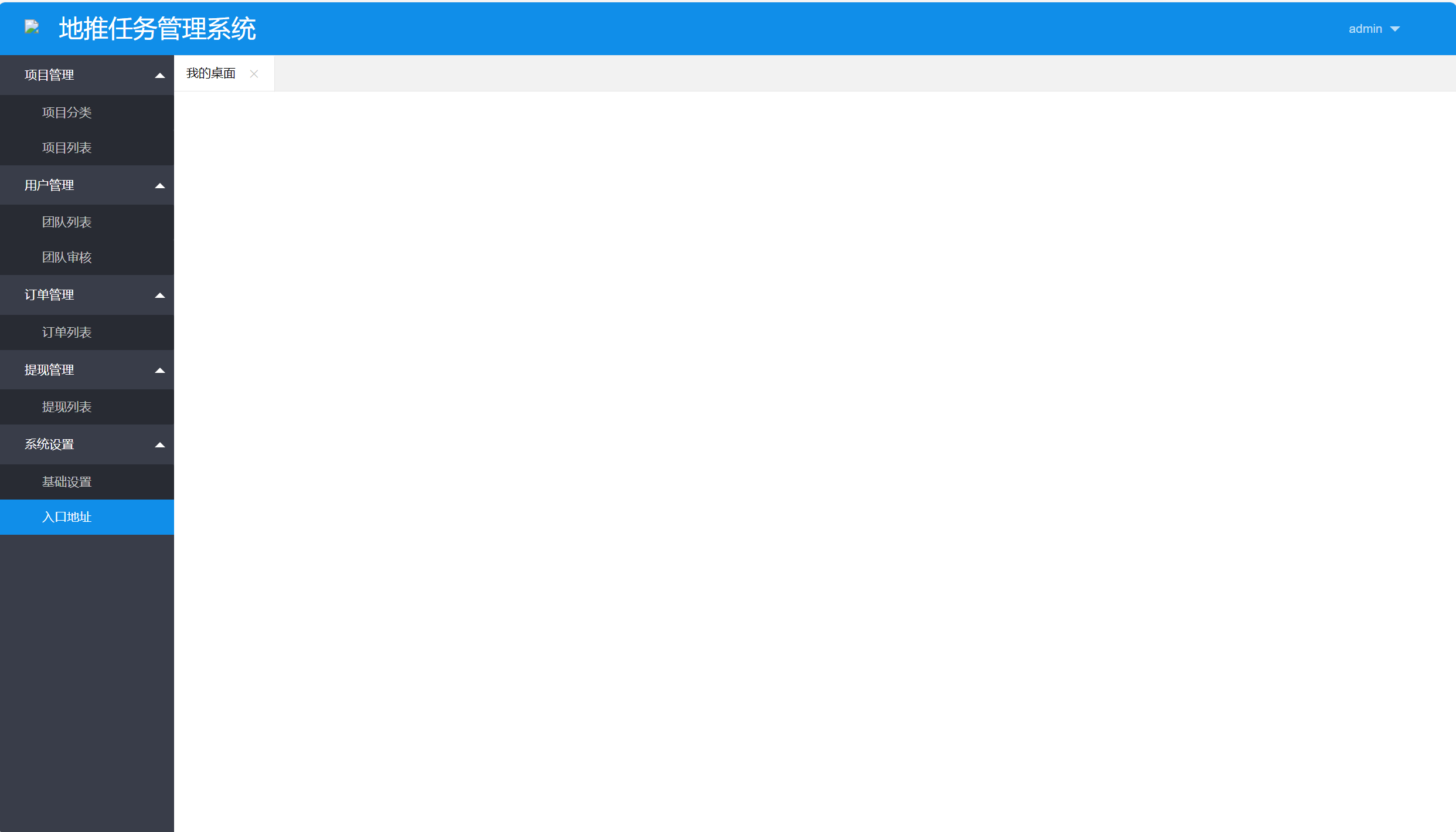

本来是打算批量刷的,然而就在此时,我脑回路一抽,突然想着手打。可打着打着发现菜的一个也打不通,于是便玉玉地打弱口令,刚试了第一个,就成了。那么好运???

结果进去一看,是个空的,啥也没有,那弱口令自然也就没用了。后面仔细看了一下,感觉这个好像不是什么企业的,顶多是个人拿来玩的个IP。

不过也算是个开门红,之后本着试一试的心态接着尝试了七八次。欸嘿,还真来了。

直接admin:123456登进去,发现还真是管理员权限,里边还有敏感信息。

算个中高危,交了,嘿嘿。

1 | PS:今日份总结:狗运当头~~~ |

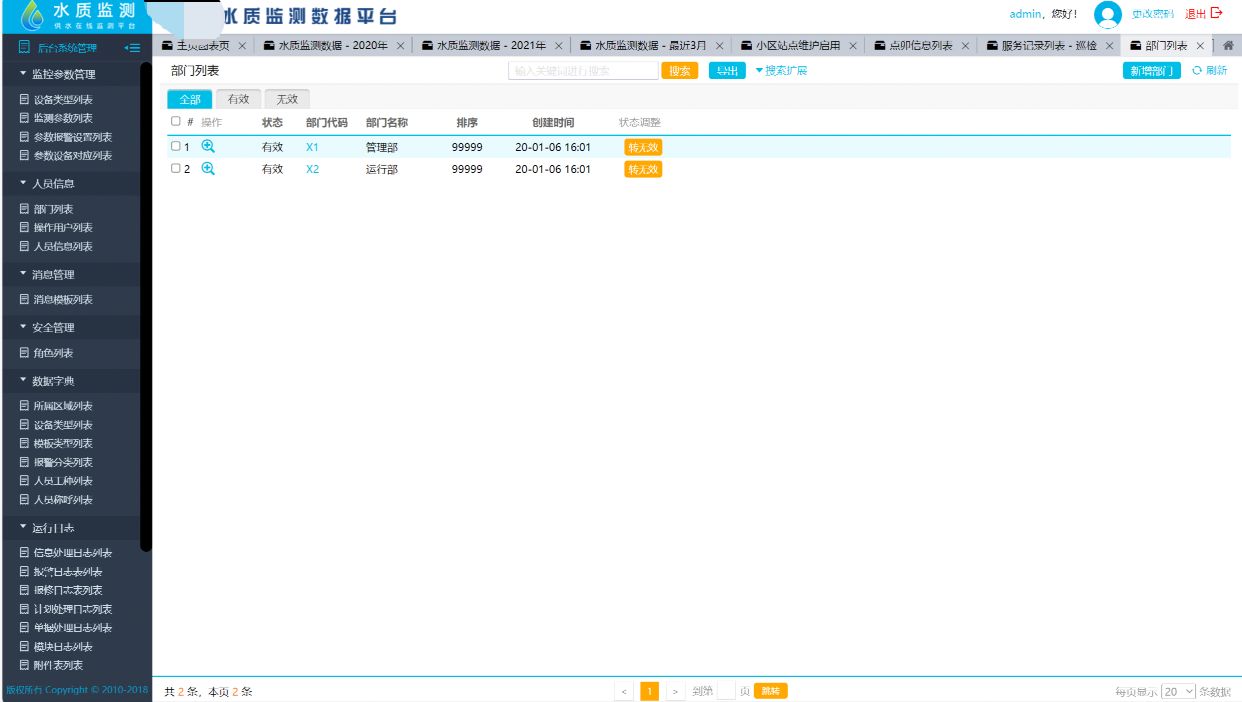

咳咳,以为这样就结束了?我本来也是这样认为的,写完日记准备收工,但奈何手痒,又想多刷几下,于是在刷了三四下之后还真又狗运刷到一个弱口令,这次还是个edu的,芜湖~~~

再次账号:admin,密码:123456拿下,仍然具有管理员权限。

交到edusrc,收工!

等等,这么好挖,收什么工!!!!继续挖!!!!

没5分钟,又来一个。

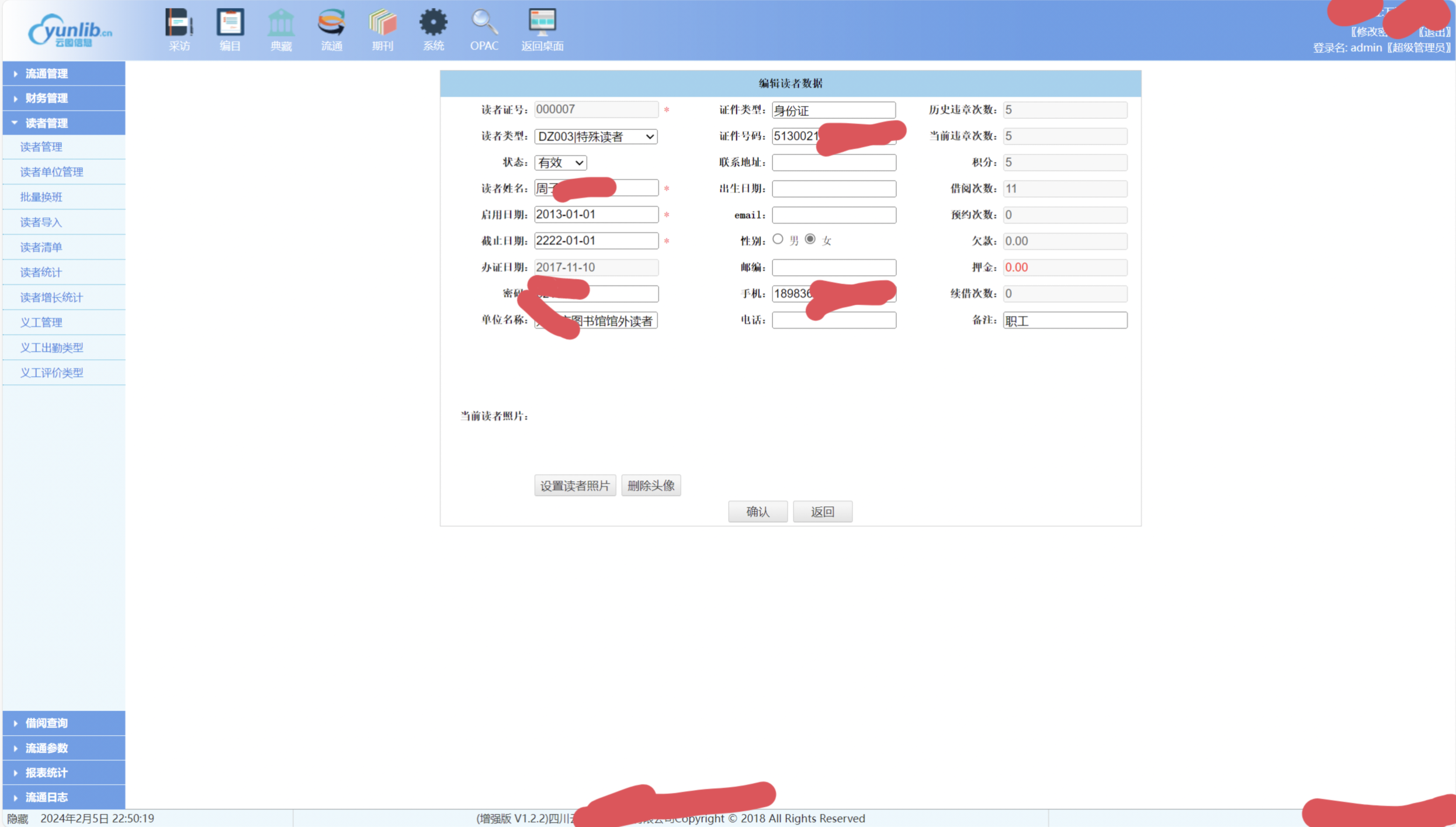

源源不断,又又又来一个。这个更厉害,敏感信息泄露,包括姓名,手机号,身份证等。

之后又挖到一个小的,按道理应该算是某个团队搭建的论坛,算了,统统交上。。。

已经23点半了,今天马上结束了,今天的挖洞也真正的到此为止了。太爽啦!!!

1 | PS:今日份总结:鸿运齐天!!! |